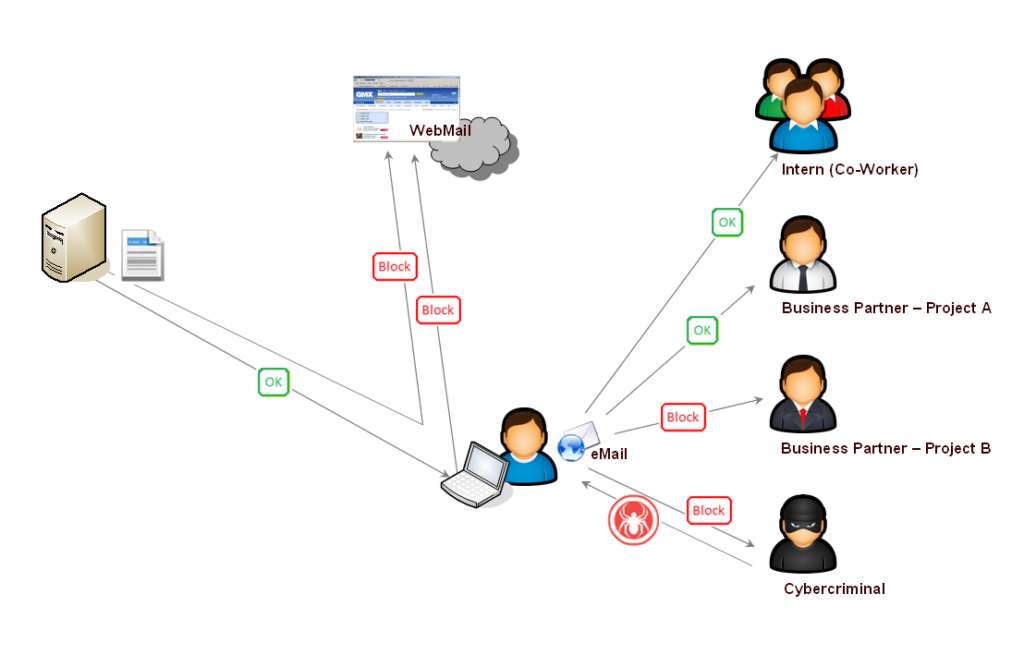

Links vom User dargestellt ist immer die Datenquelle, hier ein Server mit Projektdaten. Eine tiefere und detailliertere Betrachtung, wie durch Datenklassifizierung oder Inhaltsanalyse, wird für dieses einfache Beispiel nicht weiter ausgeführt.

Rechts vom User dargestellt werden immer die Empfänger von Daten. Hier werden alle möglichen Ziele repräsentiert, die der User über den Kanal eMail erreichen kann. Gibt es weitere Alternativen für die Übertragung, so werden diese Optionen in der Darstellung überhalb des Users gezeigt. Befinden sich die Alternativen in direkter Reichweite des Users, dann werden sie in der Darstellung unterhalb des Users gelistet. Für den Übertragungskanal eMail existiert diese zuletzt genannte Möglichkeit nicht, während es derartige Alternativen für andere Kanäle oft in großer Anzahl gibt (Kanal der Dateispeicherung auf diverse USB-Sticks, Kameras oder Smartphones).

Der Use Case beschreibt, dass der User Daten aller Formate komplett oder in Auszügen auf dem Server bearbeiten, als auch diese Daten auf die lokale Festplatte seines Rechners abspeichern darf. Nicht gestattet, geblockt und mit Feedback an den User wird jede Aktion, die dazu dient diese Daten via WebMail zu verbreiten. Dabei ist es unerheblich, ob die Daten vom Server direkt in ein WebMail-Portal hochgeladen werden, oder zuerst auf die lokale Festplatte gespeichert werden.

Weiter beschreibt der Use Case den Fall wie mit eMails über den vom Unternehmen autorisierten Kanal umgegangen wird, abhängig vom Empfänger. In diesem Beispiel können alle anderen Mitarbeiter der Firma, als auch Business Partner im jeweiligen Projekt, erreicht werden. Business Partner, die nicht im jeweiligen Projekt mitarbeiten, dürfen nicht informiert werden. Auch hier wird beim Versuch das Versenden geblockt und ein Feedback an den User ausgegeben. Berücksichtigt werden auch angefügte Dateien, als auch exzerpierte Informationen im Text der Nachricht. Betrachtet werden immer alle Empfänger (To, CC, BCC).

Eine Intervention erfolgt auch, wenn eine eMail aufgrund von Fishing-Aktionen oder veranlasst durch andere Schadsoftware an nicht autorisierte Empfänger gesendet wird. Dabei ist es unerheblich, ob der Benutzer die Aktion versehentlich auslöst oder ob der zuvor dem Empfänger untergeschobene Schadcode diese Aufgabe auslöst.

Der enorme Vorteil für einen user-zentrischen Ansatz an dieser Stelle ist die Möglichkeit der Anwendung des Superpositionsprinzips. Mehrere, einzeln formulierter Use Cases können überlagert werden. Einzelne Vorschriften können isoliert ausformuliert werden, um sich in ein größeres und komplexes Ganzes einzufügen.

Dieses aus der Physik bekannte Überlagerungsprinzip wird bei linearen Problemen in vielen Bereichen (Kräfte in der klassischen Mechanik, Optik, aber auch Zustände in der Quantenmechanik) verwendet. Über das eingesetzte Framework werden so auch überlappende oder widersprüchliche Regeln vermieden.