Produkte & Service zum Schutz des geistigen Eigentums

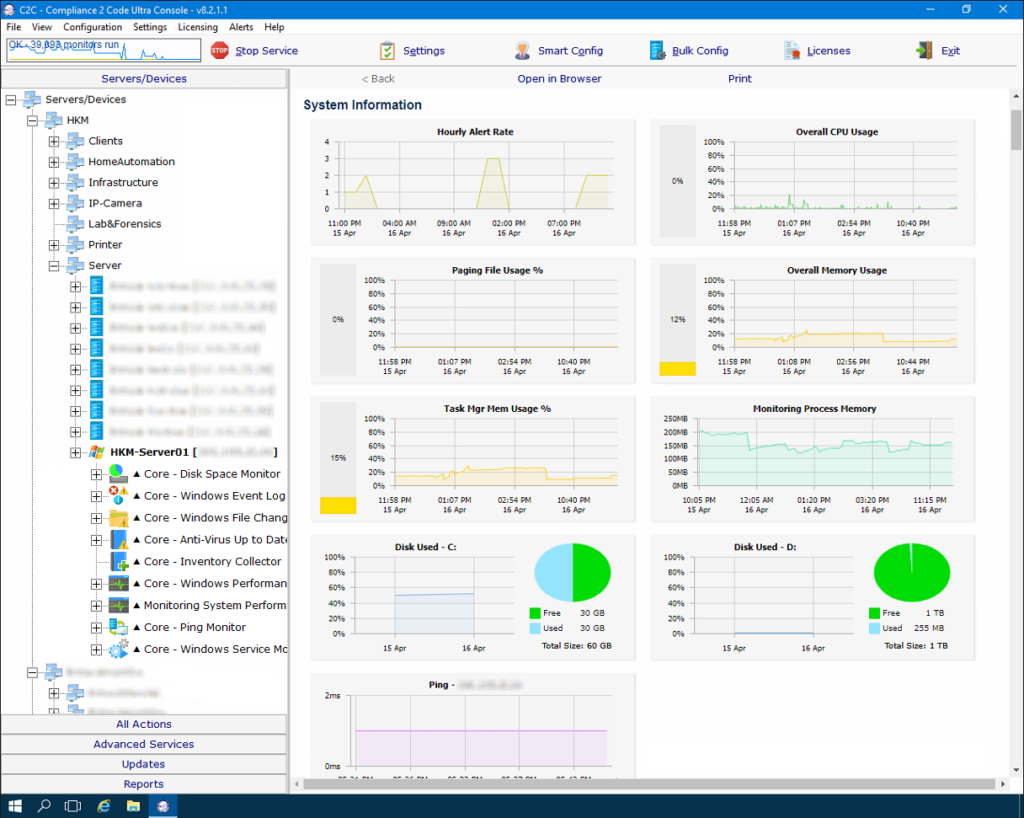

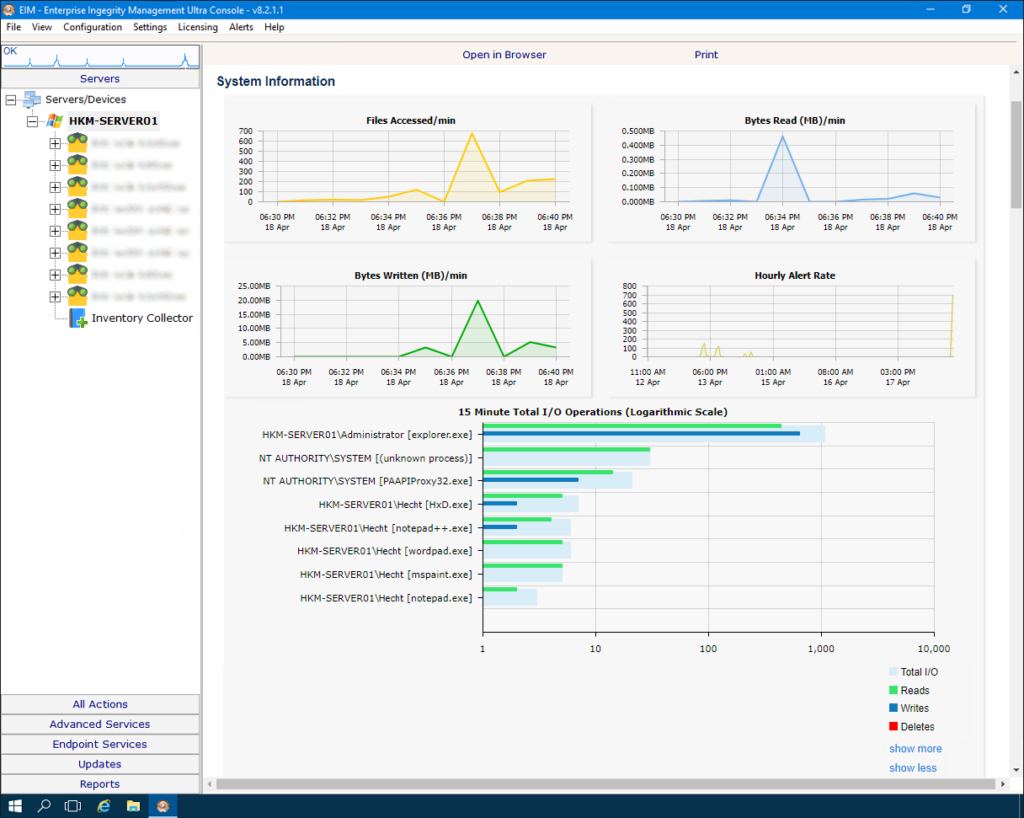

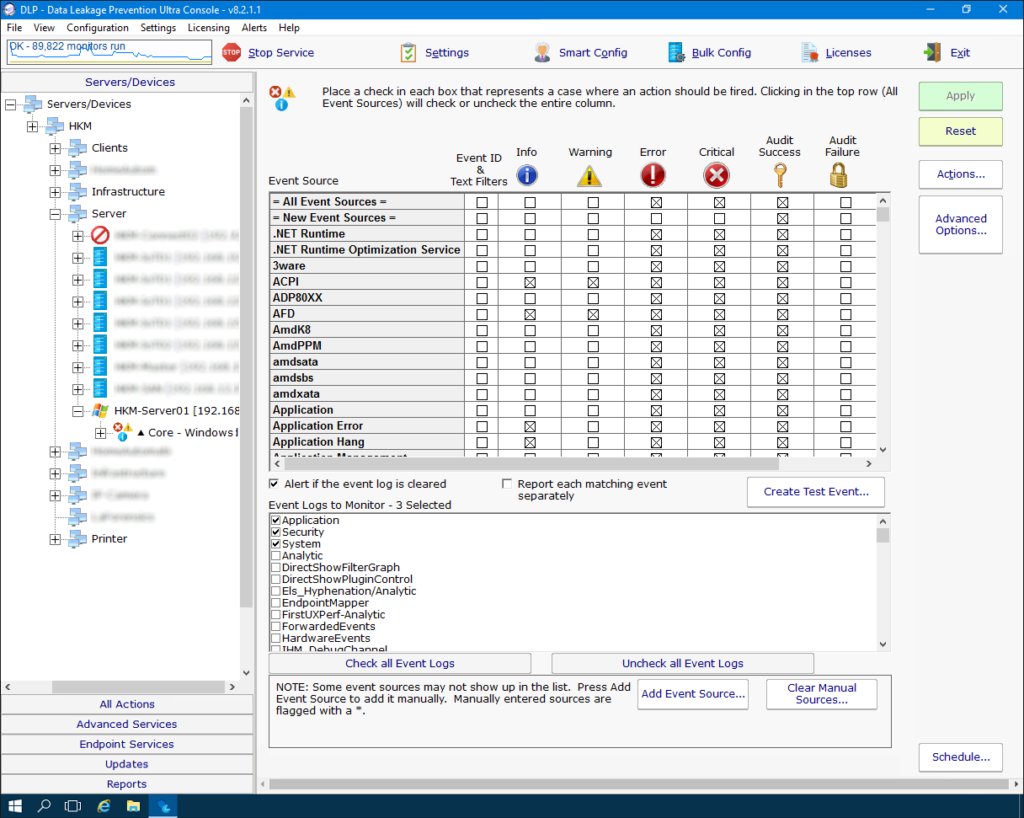

Die hoch skalierbaren Produkte und Services zum Schutz des geistigen Eigentums greifen nahtlos ineinander. Dabei erstreckt sich die Realisierung der Implementierung auf On-Premise, IoT und Cloud, als auch hybride Lösungen aus diesen Infrastrukturen.