Innerhalb der Cybersicherheit bildet das Framework das Bindeglied zwischen den drei Sicherheitszielen Vertraulichkeit, Integrität und Verfügbarkeit. Es beinhaltet für jeden Teilbereich des C-I-A Dreieck eine äußerst effiziente Vorgehensweise zur Erarbeitung von Regelwerken und bedient sich dabei smarter Visualisierungen zur Definition von benutzerzentrischen und datenzentrischen Ansätzen. Für den Aufbau einer umfassenden Datensicherheitslösung dient es dazu die Schnittstellen zwischen den Lösungsbestandteilen zu definieren.

Dadurch werden Systeme für DLP (Data Leakage Prevention), EIM (Enterprise Integrity Management) als die in einem klassischen Datencenter für die permanente Verfügbarkeit der IT-Infrastruktur und Services verwendeten Komponenten wie SIEM (Security Information and Event Management), IDS (Intrusion Detection System), MCD (Malicious Code Detection), etc. miteinander vereint.

Das Framework bindet die Technologiekonzepte zu einer gemeinsamen Einheit.

Das Framework wird ebenfalls der Anforderung gerecht die Berachrichtigungen der einzelnen Systeme zentral in ein Incident Responce System zu leiten, um dort einer umfassenden Betrachtung und einer umgehenden Reaktion zugeführt zu werden. Dabei ist es unerheblich welches System bereits für diese Aufgabe im SOC vorliegt.

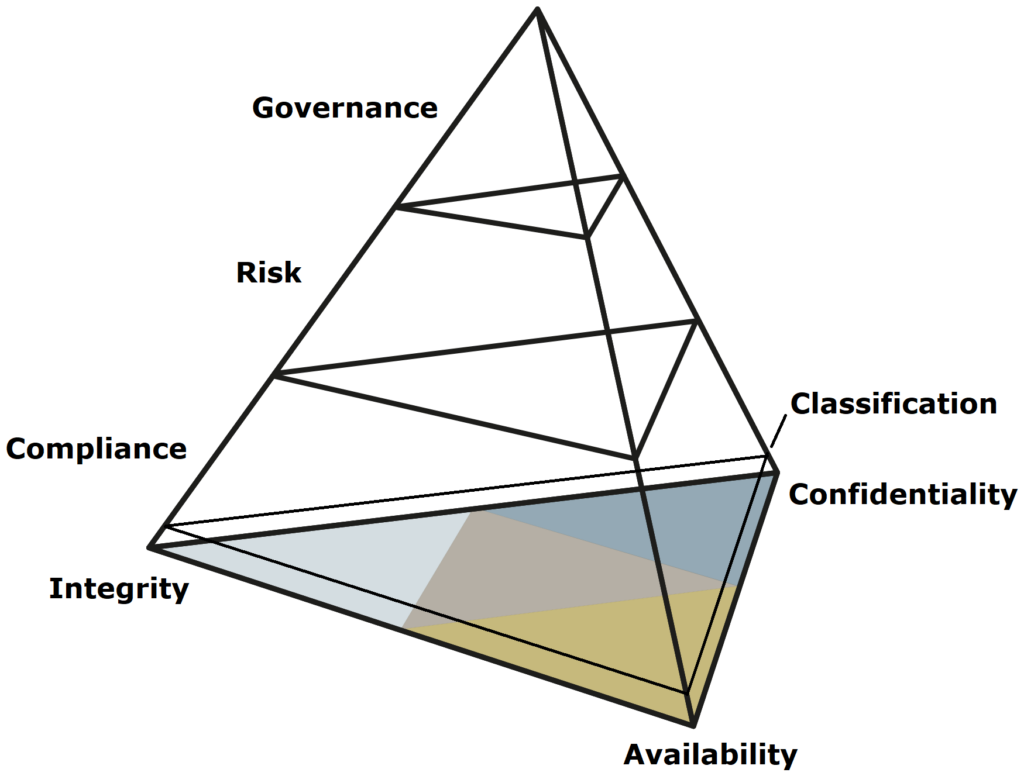

Diese so etablierte stabile Grundlage dient jedoch nicht nur dem Abgleich der Lösungskomponenten innerhalb der Cybersicherheit, sondern bereitet weitere fundamentale Bestandteile für essenzielle Handlungsebenen vor. So lassen sich über das Framework sowohl Governance, Risiko und Compliance als auch Datenklassifikation und die Behandlung personenbezogene Daten adressieren.

Durch die Kombination der beiden integrierten, holistischen Ansätze zur Cybersecurity (CIA-Dreieck) und dem Managementansatz zur Erleichterung der Organisation (RGC-Architektur) können alle technischen und organisatorischen Abläufe innerhalb einer Pyramide abgebildet werden.

Das Bindeglied zwischen den beiden Modellen ist hierbei das Modul Compliance, die in ihren Definitionen klare intrinsische und extrinsische Anforderungen an die Cybersecurity formuliert und deren Schutzziele in ihren Vorgaben explizit benannt sind.

Wenn darauf die Risiko-Schicht und darauf die Governance-Schicht aufgebaut werden, bricht diese Anordnung keineswegs die direkte Interaktion der einzelnen Elemente untereinander auf. Diese Schichten bleiben immer über Verbindungen im Framework gekoppelt, das in seinem Kern eine weitere Pyramide darstellt, deren Basis im CIA-Dreieck verankert ist und deren Spitze ebenfalls bis zur Governance reicht. Die Objekte für Prozesse, Strategie, Menschen und Technologie sind die Stützpunkte innerhalb des Frameworks und definieren und verarbeiten die internen und externen Anforderungen sowie den Risikoappetit. Alle Elemente werden integriert, ganzheitlich und organisationsweit betrachtet.

Die beiden Ansätze behalten selbstverständlich für sich jeweils alle bisherigen Verbindungen, Relationen und den Interaktionen mit ihren Objekten.

Die Verbindung beider Ansätze koppelt den theoretisch-technischen Ansatz der Cybersicherheit mit dem organisatorisch-strategischen Ansatz für ein Unternehmen. Hier werden erstmalig alle Voraussetzungen und Ziele in Verbindung gebracht.

Als eine separate Schicht können Datenklassifizierungen dargestellt werden. Diese Schicht ist innerhalb Compliance angesiedelt und kann Wertigkeiten von Unternehmensdaten (z.B. trade secrets) definieren, oder eine besonders schützenswerte Menge von Daten (z.B. personenbezogene Daten) behandeln.

Für sensitive Unternehmensdaten werden interne Definitionen getroffen. Für personenbezogene Daten gelten externe Vorgaben durch Gesetze.

In vielen Unternehmen sind auch mehrfache Klassifikationen für ein Objekt denkbar.

Die gestalterische Verwaltung der Informationstechnologie, die auch immer als organisatorische Einheit für die Bereiche Vertraulichkeit, Integrität und Verfügbarkeit verstanden werden kann, ist losgelöst von der Form des Managementansatz für diese. Sie kann durch einen sehr klassischen Managementansatz durch das Prinzip „Betrieb und Änderung“, Wasserfall oder auch agilen Methoden mit Sprints bestimmt sein. Für alle diese Ansätze gelten die Vorgaben durch die Schutzziele der Cybersicherheit. Die gewählte Form des Managementansatzes richtet sich maßgeblich nach dem Unternehmensaufbau und der -größe. Ein Wechsel des Managementansatz über der Zeit ist jederzeit abbildbar und tangiert zu keiner Zeit das dargestellte Framework.

Da das Framework sowohl auf die Grundsätze der Informationstechnologie als auch auf die Grundsätze des Informationsmanagement aufsetzt ist es völlig unerheblich, ob die zu betrachtenden Bestandteile in der klassischen Rechenzentrums- und Netzwerksverwaltung (On-Premise), dem IoT (Internet of Things) oder einer Cloud realisiert werden.

Auch Mischformen, die in den vergangene Jahren häufig etabliert wurden, können betrachtet werden. Ein Wandel über der Zeit, auch während der Erweiterung oder als technologische Migrationen in diesen technologischen Ausprägungen, ist für Unternehmen immer über das Framework abbildbar.

Management Prinzipien wie ITIL oder PRINCE2 wie auch PMBOK, IPMA ICB können weiterhin durch die Best-Practice-Ansätze zum Einsatz kommen. Die Prinzipien werden durch das Framework weiter unterstützt, denn sie leben von einer gesamtheitlichen Betrachtung, Transparenz, Verbindung von UseCase und Risiko, Konfigurations- und Veränderungsmanagement, ect.

Letztlich ermöglicht das hier formulierte Framework die vollständige Betrachtung in allen diesen Management Prinzipien.