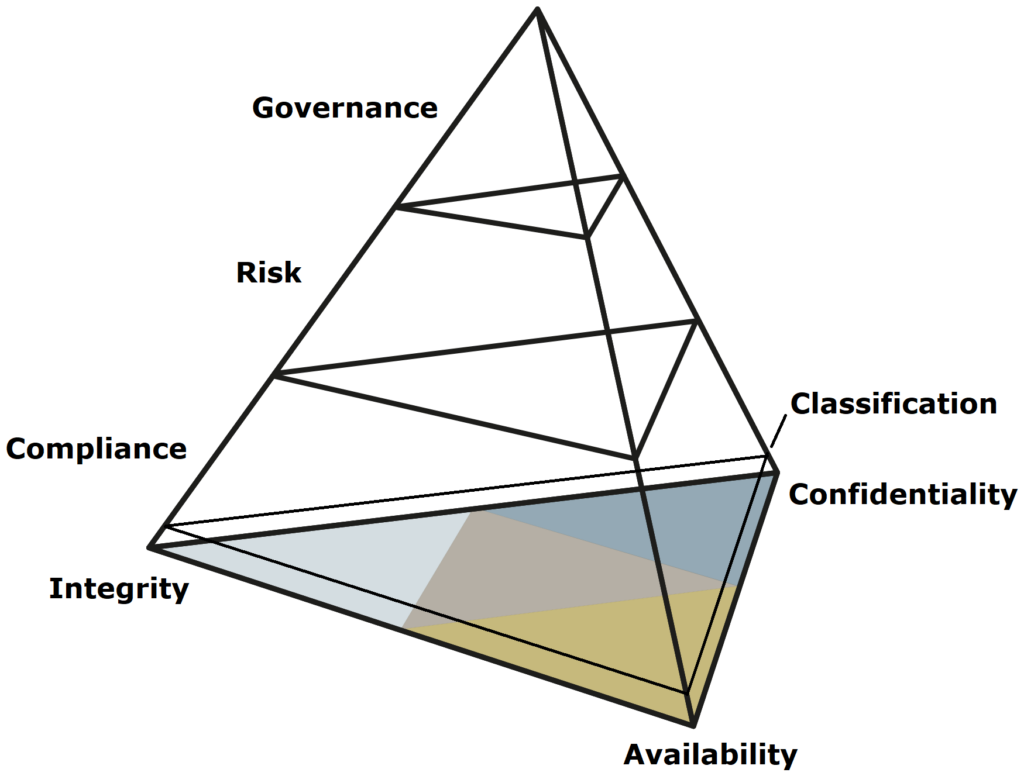

Innerhalb der Cybersicherheit bildet das HKM-Framework das Bindeglied zwischen den drei Sicherheitszielen Vertraulichkeit, Integrität und Verfügbarkeit sowie den darauf aufbauenden Bereichen Compliance, Risk und Governance.. Es beinhaltet für jeden Teilbereich des C-I-A Dreieck eine äußerst effiziente Vorgehensweise zur Erarbeitung von Regelwerken und bedient sich dabei smarter Visualisierungen zur Definition von benutzerzentrischen und datenzentrischen Ansätzen. Für den Aufbau einer umfassenden Datensicherheitslösung dient es dazu die Schnittstellen zwischen den Lösungsbestandteilen zu definieren.

Bedeutung des HKM-Framework für die Cyber-Security – Verfügbarkeit, Integrität & Vertraulichkeit

Dadurch werden Systeme für DLP (Data Leakage Prevention), EIM (Enterprise Integrity Management) als die in einem klassischen Datencenter für die permanente Verfügbarkeit der IT-Infrastruktur und Services verwendeten Komponenten wie SIEM (Security Information and Event Management), IDS (Intrusion Detection System), MCD (Malicious Code Detection), etc. miteinander vereint.

Das Framework bindet die Technologiekonzepte zu einer gemeinsamen Einheit.

Das Framework wird ebenfalls der Anforderung gerecht die Berachrichtigungen der einzelnen Systeme zentral in ein Incident Responce System zu leiten, um dort einer umfassenden Betrachtung und einer umgehenden Reaktion zugeführt zu werden. Dabei ist es unerheblich welches System bereits für diese Aufgabe im SOC vorliegt.

Diese so etablierte stabile Grundlage dient jedoch nicht nur dem Abgleich der Lösungskomponenten innerhalb der Cybersicherheit, sondern bereitet weitere fundamentale Bestandteile für essenzielle Handlungsebenen vor. So lassen sich über das Framework sowohl Governance, Risiko und Compliance als auch Datenklassifikation und die Behandlung personenbezogene Daten adressieren.

Bedeutung des HKM-Framework für die Cyber-Security – Governance, Risiko & Compliance

Durch die Kombination der beiden integrierten, holistischen Ansätze zur Cybersecurity (CIA-Dreieck) und dem Managementansatz zur Erleichterung der Organisation (GRC-Architektur) können alle technischen und organisatorischen Abläufe innerhalb einer Pyramide abgebildet werden.

Das Bindeglied zwischen den beiden Modellen ist hierbei das Modul Compliance, die in ihren Definitionen klare intrinsische und extrinsische Anforderungen an die Cybersecurity formuliert und deren Schutzziele in ihren Vorgaben explizit benannt sind.

Wenn darauf die Risiko-Schicht und darauf die Governance-Schicht aufgebaut werden, bricht diese Anordnung keineswegs die direkte Interaktion der einzelnen Elemente untereinander auf. Diese Schichten bleiben immer über Verbindungen im Framework gekoppelt, das in seinem Kern eine weitere Pyramide darstellt, deren Basis im CIA-Dreieck verankert ist und deren Spitze ebenfalls bis zur Governance reicht. Die Objekte für Prozesse, Strategie, Menschen und Technologie sind die Stützpunkte innerhalb des Frameworks und definieren und verarbeiten die internen und externen Anforderungen sowie den Risikoappetit. Alle Elemente werden integriert, ganzheitlich und organisationsweit betrachtet.

Die beiden Ansätze behalten selbstverständlich für sich jeweils alle bisherigen Verbindungen, Relationen und den Interaktionen mit ihren Objekten.

Die Verbindung beider Ansätze koppelt den theoretisch-technischen Ansatz der Cybersicherheit mit dem organisatorisch-strategischen Ansatz für ein Unternehmen. Hier werden erstmalig alle Voraussetzungen und Ziele in Verbindung gebracht.

Als eine separate Schicht können Datenklassifizierungen dargestellt werden. Diese Schicht ist innerhalb Compliance angesiedelt und kann Wertigkeiten von Unternehmensdaten (z.B. trade secrets) definieren, oder eine besonders schützenswerte Menge von Daten (z.B. personenbezogene Daten) behandeln.

Für sensitive Unternehmensdaten werden interne Definitionen getroffen. Für personenbezogene Daten gelten externe Vorgaben durch Gesetze.

In vielen Unternehmen sind auch mehrfache Klassifikationen für ein Objekt denkbar.

Die gestalterische Verwaltung der Informationstechnologie, die auch immer als organisatorische Einheit für die Bereiche Vertraulichkeit, Integrität und Verfügbarkeit verstanden werden kann, ist losgelöst von der Form des Managementansatz für diese. Sie kann durch einen sehr klassischen Managementansatz durch das Prinzip „Betrieb und Änderung“, Wasserfall oder auch agilen Methoden mit Sprints bestimmt sein. Für alle diese Ansätze gelten die Vorgaben durch die Schutzziele der Cybersicherheit. Die gewählte Form des Managementansatzes richtet sich maßgeblich nach dem Unternehmensaufbau und der -größe. Ein Wechsel des Managementansatz über der Zeit ist jederzeit abbildbar und tangiert zu keiner Zeit das dargestellte Framework.

Bedeutung des HKM-Framework für die Cyber-Security Strategie Ihr Unternehmens

Das HKM-Framework bietet nicht nur eine grundlegende Struktur mit der sofort gestartet werden kann, sondern auch eine Vielzahl an spezifischen Funktionen, die auf die Bedürfnisse eines Integrationsprojekts zugeschnitten sind. Im Bereich der IT-Sicherheit stellt dieses Framework eine Sammlung von bewährten Sicherheitsmaßnahmen, Prozessen und Tools zur Verfügung. Es bietet klare Anleitungen, wie Sicherheitslücken identifiziert und geschlossen werden können, und hilft dabei, Sicherheitsprotokolle einzuführen, die den individuellen Anforderungen Ihrer Organisation entsprechen.

Darüber hinaus unterstützt das HKM-Framework dabei, Sicherheitsrichtlinien effizient zu implementieren, ohne den Überblick zu verlieren. Durch Automatisierung und standardisierte Verfahren wird sichergestellt, dass alle wichtigen Schritte befolgt werden, was Zeit spart und gleichzeitig das Risiko minimiert. In einer Welt, in der sich Bedrohungen ständig weiterentwickeln, ermöglicht dieses Framework, stets auf dem neuesten Stand zu bleiben und schnell auf neue Herausforderungen zu reagieren.

Zudem macht das Framework die bewährten Best Practices wie ITIL, PRINCE2 und andere anerkannte Standards für Sie nutzbar. Diese Methoden werden gezielt eingesetzt, um die wesentlichen Aspekte herauszuarbeiten, die für die Umsetzung von Regularien wie ISO, DSGVO, NIS-2 oder dem Cyber Resilience Act entscheidend sind. Dabei stützt sich das Framework auf eine klare Fokussierung: Es hilft Ihnen, sich auf die Kernaufgaben in der Cyber-Security zu konzentrieren, ohne sich in den Details der vielen Anforderungen zu verlieren. Sie erhalten genau die Werkzeuge und Ansätze, die notwendig sind, um Ihre Sicherheitsstrategie effizient und zielgerichtet umzusetzen.

Das Framework ist modular aufgebaut, sodass es sich flexibel an die spezifischen Bedürfnisse und Zertifizierungsziele Ihres Unternehmens anpassen lässt. Egal, ob Sie eine bestimmte ISO-Zertifizierung anstreben oder sich den Anforderungen des Cyber Resilience Act oder NIS-2 stellen müssen – Sie können gezielt auf diesen Baukasten zugreifen. Die von Ihnen definierten Aufgaben und Prozesse werden unter dem Blickwinkel der jeweiligen Regularien betrachtet und gegebenenfalls gezielt ergänzt. Dadurch müssen Sie Ihre bisherigen Arbeiten nicht komplett neu aufrollen. Stattdessen können Sie bestehende Prozesse durch ergänzende Module erweitern und anpassen. So bleibt Ihre Arbeit effizient und zukunftssicher, während Sie weiterhin die Einhaltung der relevanten Vorgaben gewährleisten.

Mit dem HKM-Framework investieren Sie nicht nur in die Einhaltung von Regularien, sondern sichern sich auch einen klaren Return on Investment. Durch die modulare Struktur wird Ihre bereits geleistete Arbeit sinnvoll weiterverwendet und verfeinert, was Doppelarbeiten vermeidet und Ihre Ressourcen effizient einsetzt. Auf der Zeitschiene profitieren Sie von einer schnellen Anpassung an neue Anforderungen, ohne bestehende Projekte neu aufrollen zu müssen. Stattdessen bauen Sie auf Ihren bisherigen Fortschritten auf, erweitern diese gezielt und optimieren Ihre Prozesse. Dies sorgt nicht nur für eine reibungslose Integration neuer Anforderungen, sondern maximiert auch Ihre Investitionen in die Cyber-Sicherheit und steigert die Gesamteffizienz Ihres Unternehmens.

Unser Framework ist nicht nur darauf ausgelegt, Ihre Investitionen zu schützen und Effizienz zu steigern, sondern auch Ihre Mitarbeiter aktiv einzubinden. Es bietet klare, modulare Anleitungen, die es Ihrem Team ermöglichen, bestehende Prozesse zu integrieren und zu verfeinern, ohne von vorne anfangen zu müssen.

Durch diese strukturierte Vorgehensweise wird sichergestellt, dass die Mitarbeiter optimal geschult sind und die neuen Anforderungen reibungslos umgesetzt werden können. Dies fördert nicht nur die Akzeptanz und Motivation im Team, sondern sorgt auch dafür, dass Ihre gesamten Sicherheitsstrategien effizient und nachhaltig umgesetzt werden.

Framework

Qualitätsmanagement (QMS) gemäß ISO 9001:2015

Das Qualitätsmanagementsystem (QMS) nach ISO 9001:2015 beschreibt die grundlegenden Anforderungen, Abläufe und Zuständigkeiten zur Sicherstellung und kontinuierlichen Verbesserung der Qualität. Es dokumentiert die unternehmensweit geltenden Regelungen zur Umsetzung der Normvorgaben. Ziel ist die Förderung eines einheitlichen Qualitätsverständnisses sowie die Optimierung interner Prozesse.

Umweltmanagement (UMS) gemäß ISO 14001:2015

Das Umweltmanagementsystem (UMS) nach ISO 14001 beschreibt die zentralen Anforderungen, Strukturen und Maßnahmen für einen systematischen und verantwortungsbewussten Umgang mit Umweltaspekten im Unternehmen. Es dokumentiert die internen Regelungen zur Einhaltung gesetzlicher Vorgaben sowie zur Umsetzung freiwilliger Umweltziele. Ziel ist es, durch vorausschauendes Handeln und kontinuierliche Verbesserung einen positiven Beitrag zum Umweltschutz zu leisten und ökologische Auswirkungen nachhaltig zu minimieren.

IT-Service-Management (ITSM) gemäß ISO 20000-1:2018

Das IT-Service-Management (ITSM) nach ISO 20000 beschreibt die grundlegenden Anforderungen, Prozesse und Rollen zur Planung, Erbringung und kontinuierlichen Verbesserung von IT-Dienstleistungen. Es dokumentiert die standardisierten Verfahren zur Sicherstellung einer zuverlässigen, effizienten und an den Geschäftsanforderungen ausgerichteten IT-Service-Qualität. Ziel ist es, durch ein systematisches Management der IT-Services einen messbaren Beitrag zur Wertschöpfung und zur Zufriedenheit der internen und externen Kunden zu leisten.

Informationssicherheitsmanagement (ISMS) gemäß ISO 27001:2022 und Annex A

Das Informationssicherheitsmanagementsystem (ISMS) nach ISO 2700x und unter Einbeziehung von Annex A beschreibt die zentralen Anforderungen, Maßnahmen und Verantwortlichkeiten zur Sicherstellung von Vertraulichkeit, Integrität und Verfügbarkeit von Informationen. Es dokumentiert die systematische Umsetzung technischer, organisatorischer und prozessualer Schutzmaßnahmen gemäß den Normvorgaben. Ziel ist es, Informationswerte wirksam zu schützen, Risiken beherrschbar zu machen und die Grundlage für ein dauerhaft hohes Sicherheitsniveau im Unternehmen zu schaffen.

Artificial Intelligence Management System (AIMS) gemäß ISO/IEC 42001:2023

Das Managementsystem für Künstliche Intelligenz (AIMS) nach ISO/IEC 42001:2023 legt zentrale Anforderungen, Leitlinien und Verantwortlichkeiten für den sicheren, ethischen und transparenten Einsatz von KI-Systemen fest. Es unterstützt Organisationen bei der systematischen Steuerung und Kontrolle von KI-Anwendungen über den gesamten Lebenszyklus hinweg – von der Entwicklung bis zum Einsatz und zur Abschaltung. Ziel ist es, KI-bezogene Risiken beherrschbar zu machen, regulatorische und gesellschaftliche Anforderungen zu erfüllen und Vertrauen in den verantwortungsvollen Umgang mit KI im Unternehmen zu stärken.

Datenschutzmanagement (DSMS) gemäß DSGVO / GDPR

Das Datenschutzmanagementsystem (DSMS) gemäß Datenschutz-Grundverordnung (DSGVO/GDPR) beschreibt die grundlegenden Anforderungen, Prozesse und Zuständigkeiten zur rechtskonformen Verarbeitung personenbezogener Daten. Es dokumentiert die organisatorischen und technischen Maßnahmen zur Wahrung der Betroffenenrechte, zur Risikominimierung und zur Sicherstellung der Datenschutzprinzipien. Ziel ist es, ein hohes Maß an Datenschutz in allen Geschäftsprozessen zu verankern und das Vertrauen von Betroffenen, Geschäftspartnern und Aufsichtsbehörden nachhaltig zu stärken.

Die Maßnahmen zur Umsetzung der Netzwerk- und Informationssicherheit gemäß der NIS-2-Richtlinie (EU) 2022/2555 beschreiben die organisatorischen und technischen Vorkehrungen zur Erhöhung der Cyber- und Resilienzfähigkeit kritischer und wesentlicher Dienste. Sie dokumentieren die Anforderungen an Risikomanagement, Vorfallbehandlung, Business Continuity, Lieferketten-Sicherheit und Meldepflichten nach den Vorgaben der Richtlinie. Ziel ist es, die Widerstandsfähigkeit gegenüber Bedrohungen der Informationssicherheit zu stärken und durch einheitliche Standards Maßnahmen für ein hohes gemeinsames Cybersicherheitsniveau in der Europäischen Union zu etablieren.

Maßnahmen zur Umsetzung des Cyber Resilience Act (CRA) gemäß Verordnung (EU) 2024/2847

Die Maßnahmen zur Umsetzung des Cyber Resilience Act (CRA) gemäß Verordnung (EU) 2024/2847 beschreiben die regulatorischen und technischen Anforderungen zur Gewährleistung der Cybersicherheit von Produkten mit digitalen Elementen über deren gesamten Lebenszyklus hinweg. Sie dokumentieren die horizontalen Cybersicherheitsanforderungen in Bezug auf Konzeption, Entwicklung, Markteinführung und laufende Pflege dieser Produkte. Ziel ist es, ein hohes Maß an Produktsicherheit zu gewährleisten, Schwachstellen systematisch zu minimieren und damit einen wirksamen Beitrag zur Stärkung der digitalen Resilienz in der Europäischen Union zu leisten.